FÜHRENDE HPE NONSTOP-SICHERHEITSLÖSUNGEN

Verteidigen sie sich gegen die zunehmenden Bedrohungen, und schützen sie Ihre Marke, indem sie sensible Daten sichern und Nonstop-Systeme abschotten

Bedrohungen der Datensicherheit halten Sie nachts wach?

NonStop-Systeme sind der Motor Ihres Unternehmens und verlangen den Schutz sensibler Daten und die Abschottung der Systeme.

Unternehmen sind ständig Angriffen ausgesetzt, und es ist nur eine Frage der Zeit, bis ein NonStop-System von einer Datenschutzverletzung oder einem Sicherheitsvorfall betroffen ist.

Sicherheitsexperten müssen sie gegen zahlreiche Bedrohungen und mögliche Sicherheitsvorfälle schützen.

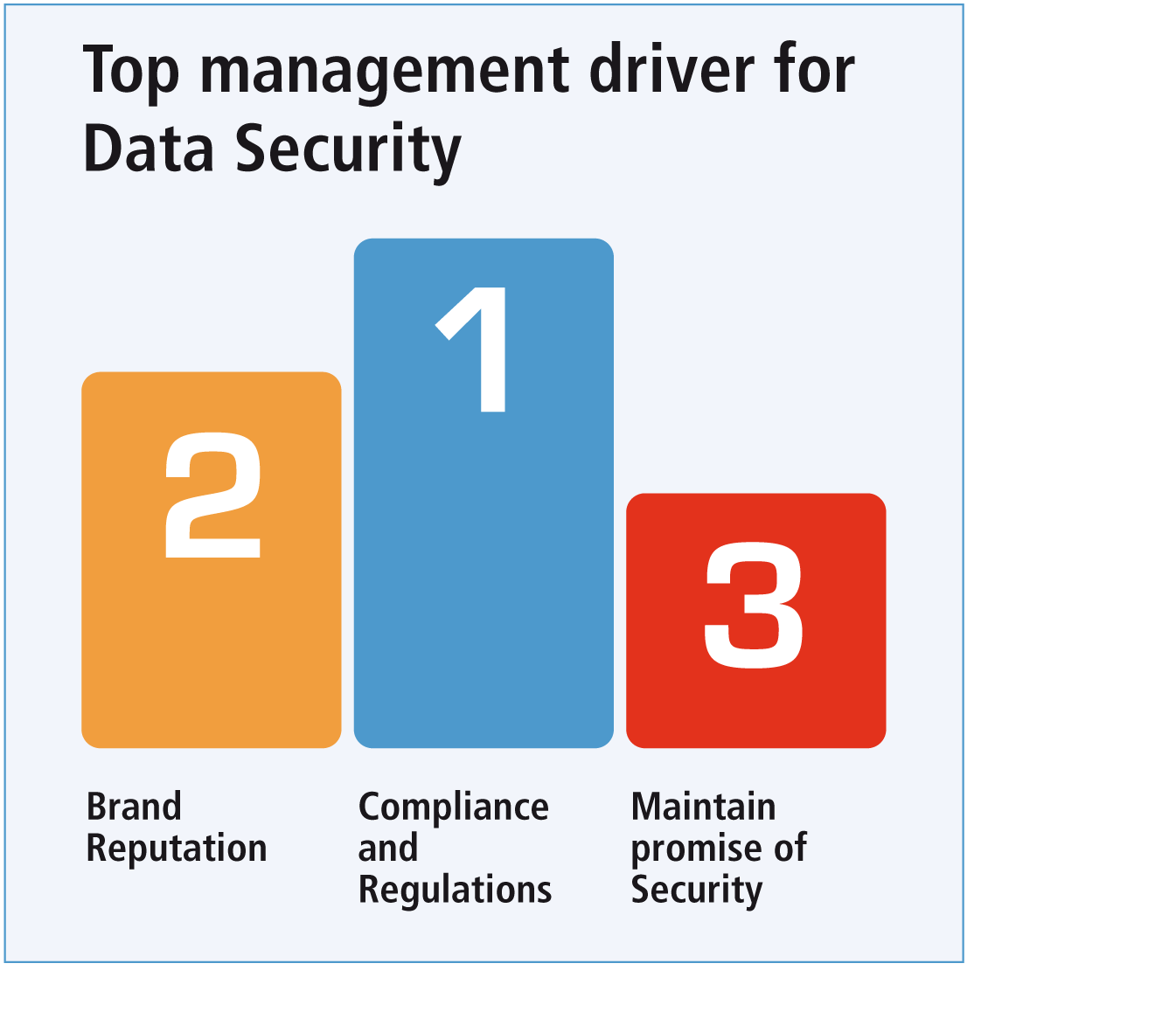

NonStop-Systeme verlangen ein starkes, effektives Sicherheitsmanagement und den Schutz sensibler Daten, um das Risiko der Offenlegung von Daten zu minimieren und den Ruf des Unternehmens zu schützen.

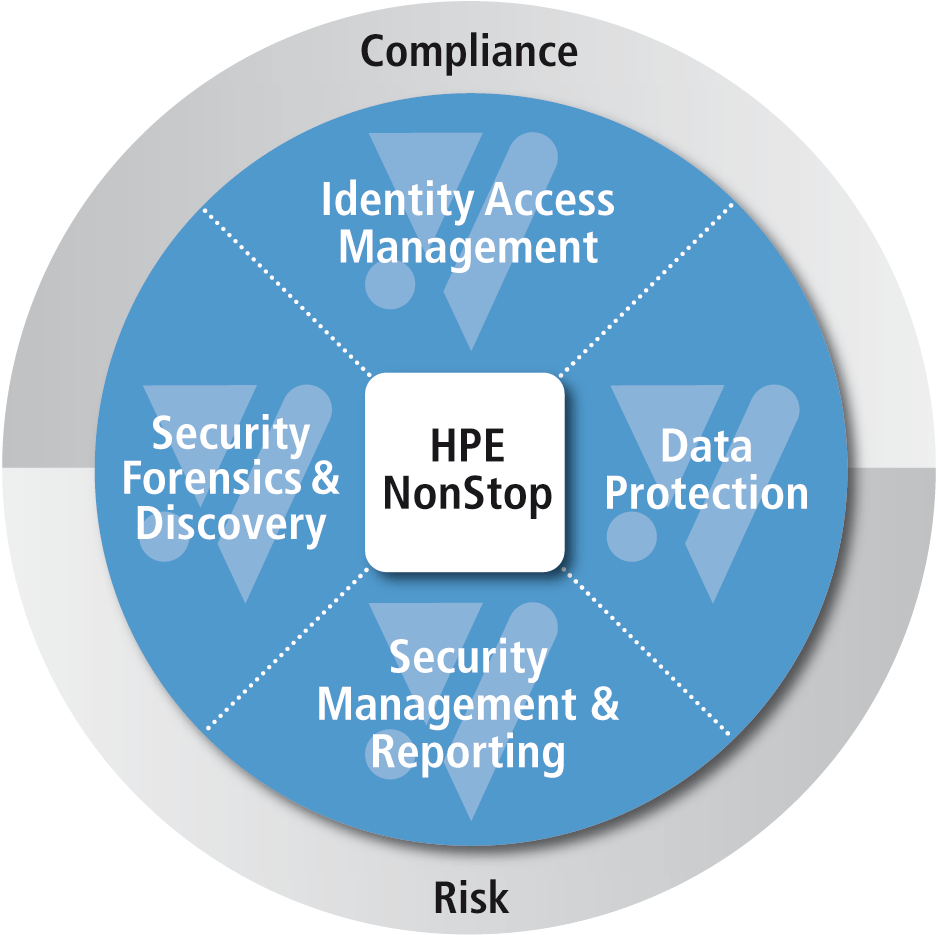

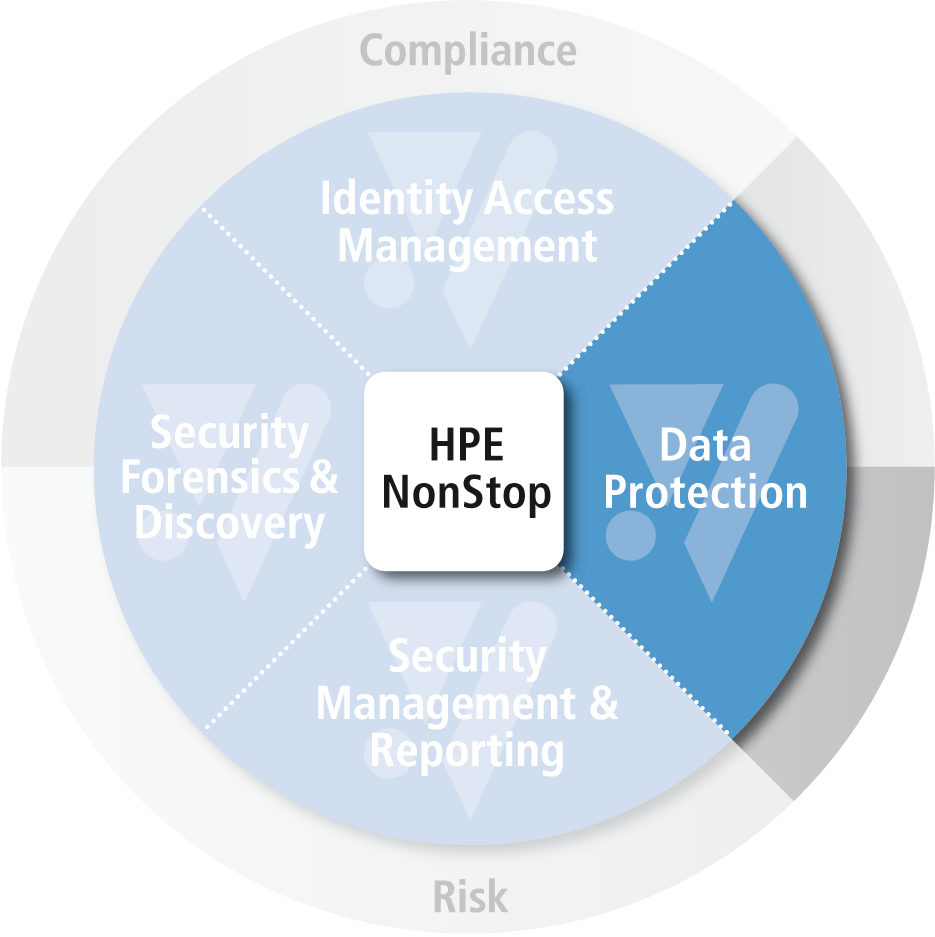

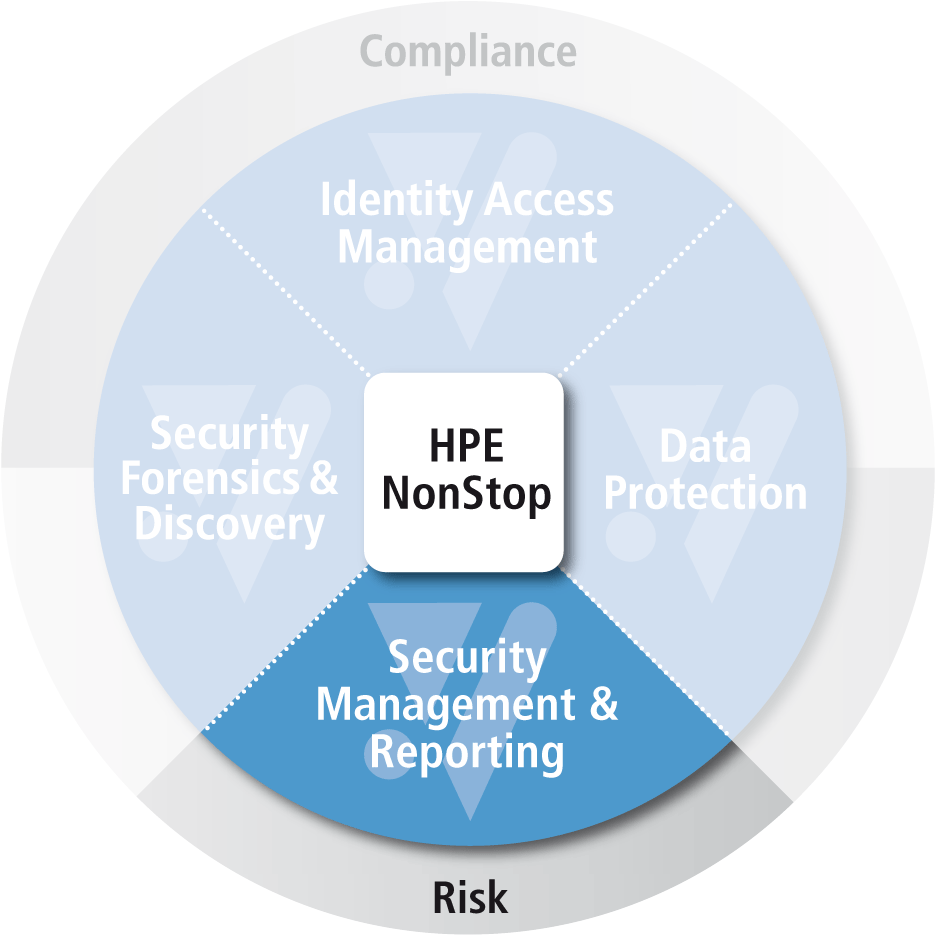

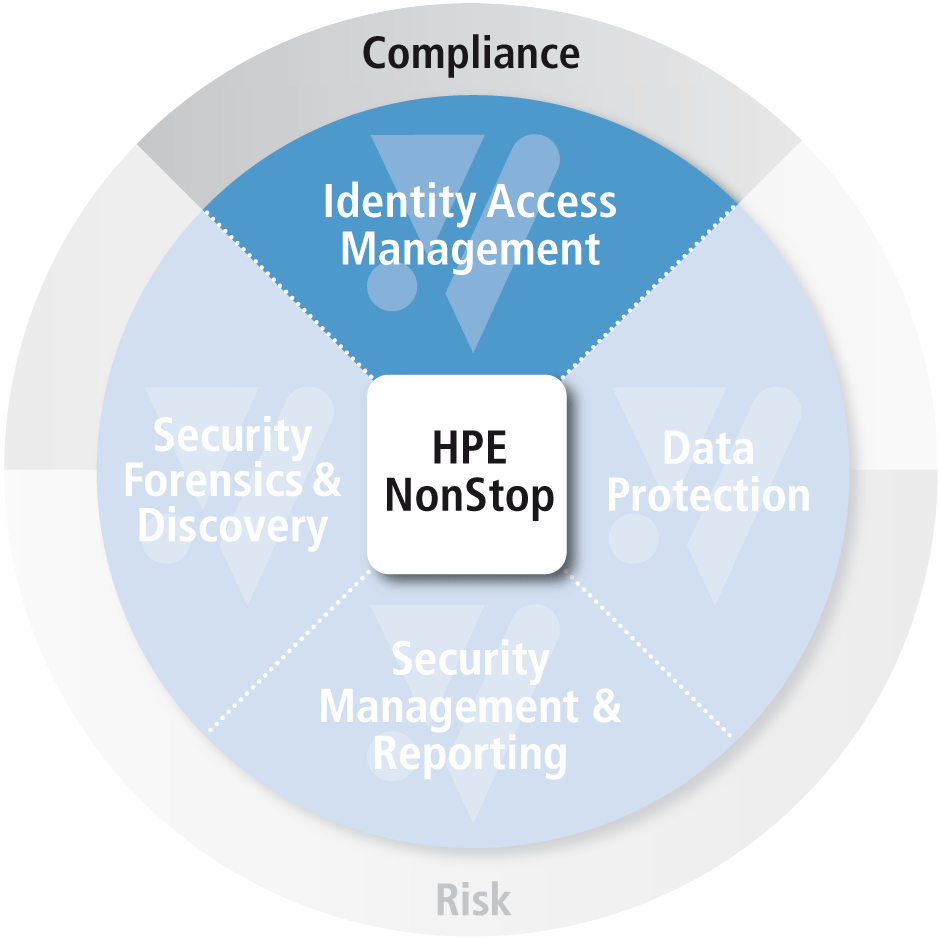

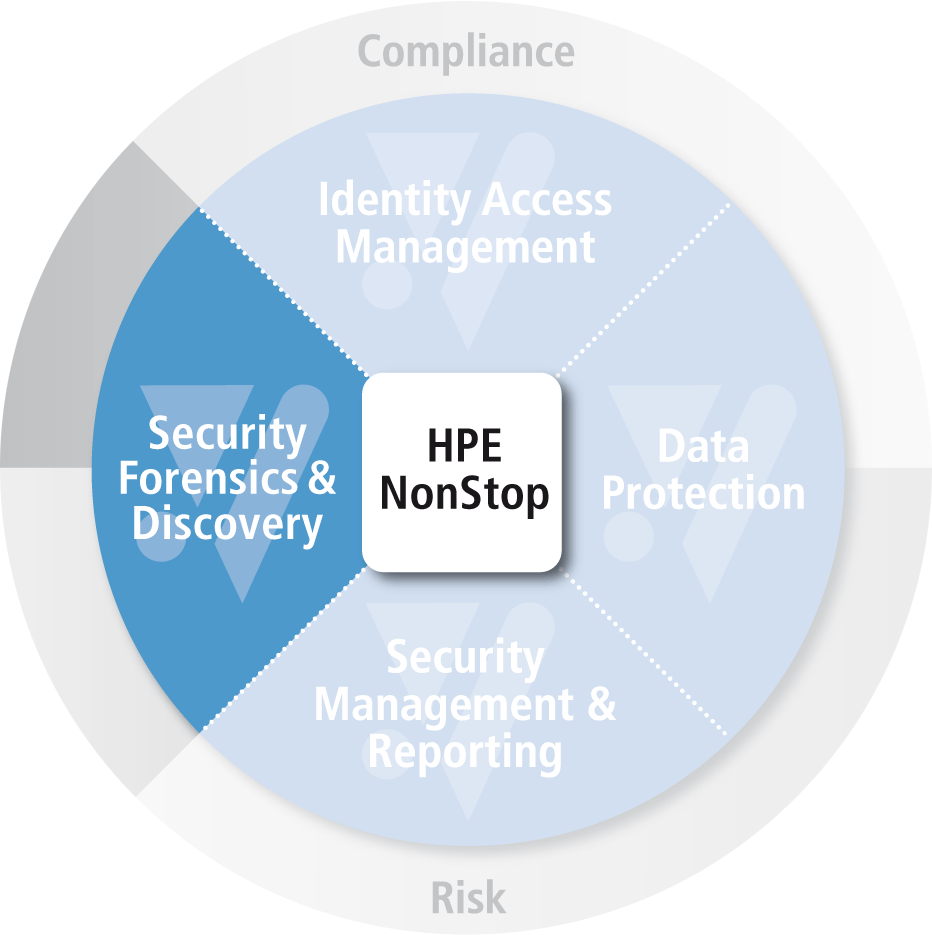

Datenschutz- und Sicherheits-modell

Geringeres operatives Risiko und weniger Compliance-Aufwand durch verbesserten Datenschutz und allgemeine Sicherheit

NonStop-Datenschutz

Schutzmaßnahmen für Sicherheitsbereiche und -ebenen reichen nicht immer aus, um Angriffe abzuwehren, wie die Schlagzeilen, dass Angreifer trotzdem durchkommen immer wieder zeigen.

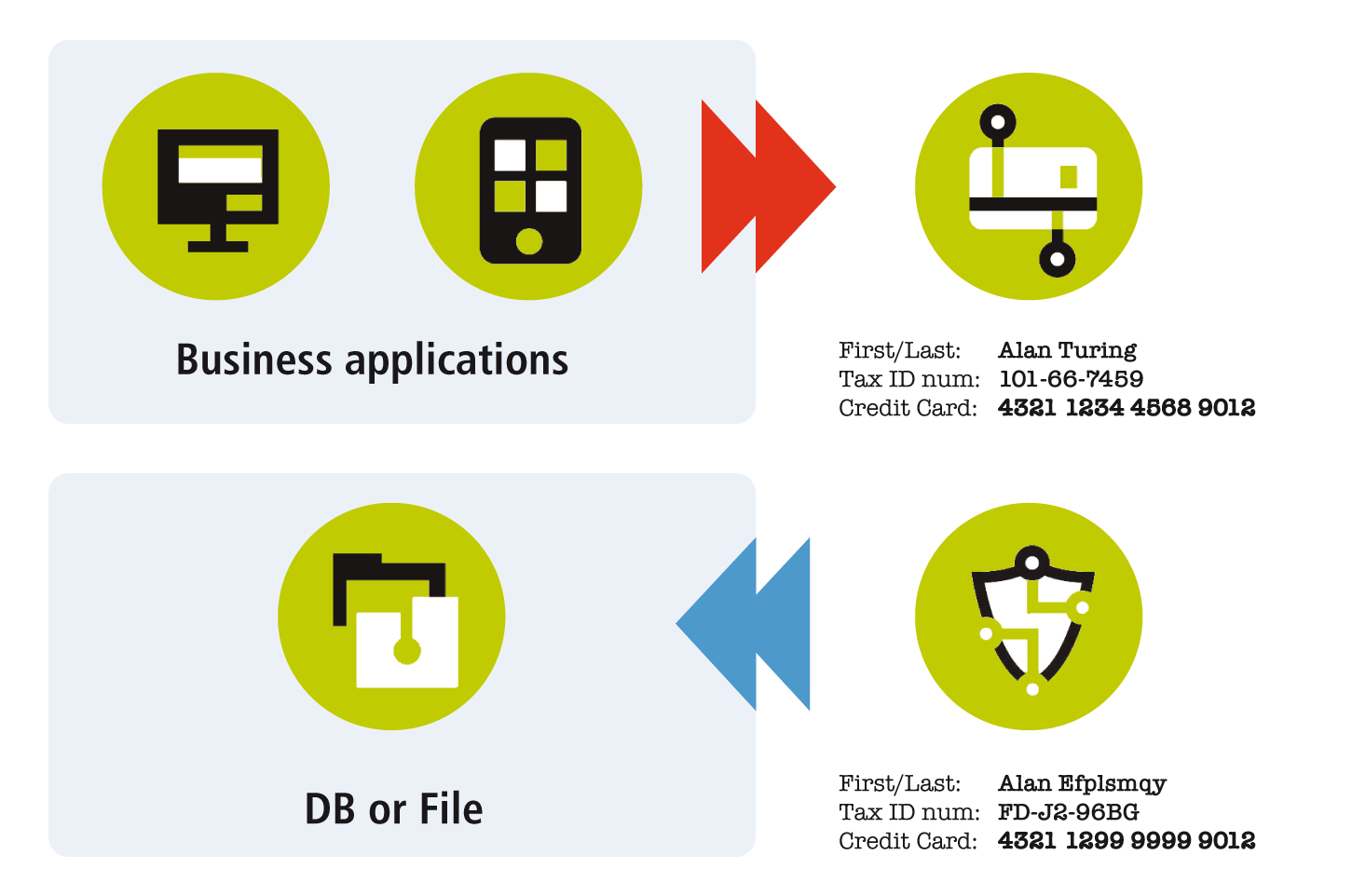

Unternehmen müssen sensible Daten schützen, wenn sie sich in Dateien, Datenbanktabellen oder irgendwo auf NonStop-Systemen befinden. Ein datenorientierter Schutz stellt sicher, dass die Daten selbst geschützt sind und nicht in einem anfälligen Zustand belassen werden. Ein effektiver datenorientierter Schutz reduziert das Risiko der Offenlegung von Daten und minimiert den Bedarf an Ersatzkontrollen bei der Überprüfung von Datenschutzbestimmungen.

Der datenorientierte Schutz stellt sicher, dass Unbefugte keinen Zugriff auf sensible Daten haben – weder innerhalb noch außerhalb Ihres Netzwerks. Stärken Sie die allgemeine Datensicherheit Ihres Unternehmens, indem Sie die Kontrolle über die sensiblen Daten behalten, für die Ihr Unternehmen verantwortlich ist.

Schutz sensibler Daten durch Tokenisierung

Eine datenorientierte Lösung zum Schutz sensibler Daten aller Art durch Tokenisierung, die sicherstellt, dass kein verwertbarer Datenbestand vorhanden ist

Fachmännisch abgestimmt, um die Gesamtleistung von unternehmenskritischen NonStop-Systemen nicht merklich zu beeinträchtigen.

Die transparente Integration funktioniert mit jeder Anwendung auf NonStop, sodass Ihre Entwicklungsteams den Quellcode nicht ändern müssen, um den Datenschutz zu aktivieren.

Die anerkannte und zugelassene Tokenisierungsmethode erfüllt die Datenschutzanforderungen und -vorschriften, was den Compliance-Umfang reduziert.

Datenblatt herunterladen

Sichere Daten in Bewegung

Aktivieren Sie die Verschlüsselung überall in Ihrem Netzwerk – zwischen Anwendungen und Datenbanken, zwischen Ihrem NonStop-System und anderen Systemen sowie zwischen Ihren NonStops und der Außenwelt.

Flexible Aktivierungsoptionen wie transparente Integration, APIs oder einfache Bibliotheksaufrufe sorgen für eine minimale Einrichtungszeit für Ihre Anwendungen.

Die Verschlüsselung wird durch Datenschutzanforderungen und -vorschriften unterstützt und bietet Optionen für die Verwendung bestehendener Schlüsselverwaltungs- und Hardwaresicherheitsmodule, die bereits in Ihrem Unternehmen vorhanden sind.

Datenblatt herunterladen

Schutz sensibler Daten auf Sicherungsbändern

Notfallpläne müssen auch den Schutz der gesicherten Daten gewährleisten

Die softwarebasierte Lösung erfordert keine zusätzlichen Investitionen in Back-up-Hardware.

Die Lösung lässt sich nahtlos in den bestehenden Back-up-Prozess integrieren.

Datenblatt herunterladen

Sicherheitsmanagement und Reporting

Lassen Sie uns über Sicherheitsmanagement sprechen. Der Einsatz mehrerer Tools und Lösungen für die Verwaltung von Sicherheitskontrollen, den Zugriff auf Berichte und die Konfiguration von Benutzern erhöht den Zeitaufwand für die Implementierung von Sicherheitskontrollen und erfordert spezielle Fähigkeiten und Ressourcen. Dies ist keine ideale Situation für Sicherheitsteams, die eine große Anzahl von Überwachungsmaßnahmen zu implementieren haben.

Eine zentralisierte Plattform für das Sicherheitsmanagement reduziert den Aufwand und die Zeit, die für die Konfiguration, Einrichtung oder Änderung von Sicherheitseinstellungen benötigt werden, und ermöglicht es Ihrem Team, sich auf wichtigere Aufgaben zu konzentrieren. Meldung von Zwischenfaellen, Zugriffsbenachrichtigungen und Auditberichte können dazu beitragen, die Zeit zu verkürzen, die benötigt wird, um eine mögliche Bedrohung zu isolieren, den Schweregrad zu bestimmen und kritische Sicherheitsfragen zu beantworten.

Zentrales Sicherheitsmanagement

Comforte bietet eine intuitive, zentralisierte Benutzeroberfläche, mit der Administratoren die NonStop-Sicherheit effizienter und effektiver verwalten können. Sicherheitsadministratoren erhalten eine einzige Lösung für die Verwaltung und Überwachung mehrerer NonStop-Systeme sowie für die Erstellung von Berichten, die beachtliche Zeit- und Kostenersparnisse bietet.

Um schnelle Maßnahmen zur Eindämmung von Sicherheitsvorfällen zu gewährleisten, benötigen Sicherheitsteams Echtzeitwarnungen und -benachrichtigungen. Mit comforte können Benachrichtigungen ganz einfach an Sicherheitsteams oder Mitarbeiter zur Behebung von Sicherheitsvorfällen gesendet werden. Sie können auch an ein Sicherheitsinformations- und Ereignisverwaltungsprogramm (SIEM) gesendet werden, falls Ihr Unternehmen ein zentrales SIEM eingerichtet hat.

Datenblatt herunterladen

Identity Access Management

Befreien Sie die Sicherheitsteams von dem unübersichtlichen Geflecht des Identity Access Management. Zentralisieren Sie die Erstellung und Änderung von NonStop Safeguard™-Benutzerkennungen von der Befehlsebene auf eine einfach zu bedienende grafische Benutzeroberfläche. Greifen Sie auf mehrere NonStop-Systeme gleichzeitig zu, und wenden Sie die gleichen Benutzer-ID-Änderungen schnell und einfach an.

Personen, die Zugang zu wichtigen Daten auf NonStop-Systemen benötigen oder sich Zugang verschaffen müssen, um einfache Aufgaben auszuführen, müssen sich jetzt eine Benutzer-ID und ein Passwort weniger merken und verwalten. Mit Single-Sign-On entfällt dieses Problem, und das Risiko des Missbrauchs von Benutzer-IDs für bestimmte Personen wird reduziert.

Verwaltung des Benutzerzugriffs auf NonStop-Systeme

Integrieren Sie Active Directory und Ihre zentralen Sicherheitsrichtlinien, um Single-Sign-On-Benutzer-IDs für NonStop-Systeme zu konfigurieren.

Datenblatt herunterladen

Forensik und Erkennung von Daten

Geben Sie Sicherheitsteams die Werkzeuge an die Hand, die sie benötigen, um Sicherheitsvorfälle schnell untersuchen zu können, ohne Unmengen von EMS-Protokollen durcharbeiten zu müssen.

Die Forensik verfolgt und überwacht alle Zugriffe auf Anwendungen und Systemressourcen und identifiziert Änderungen an kritischen Dateien, sodass das Management Vertrauen in die Daten und Anwendungen fassen kann. Speziell für Unternehmen, die mit Zahlungskartendaten arbeiten, lassen sich Subvolumes und Dateien mit ungeschützten Zahlungskarten aufspüren, was letztendlich zur Erreichung von PCI-DSS-Compliance beiträgt.

Erkennung von Anomalien

Hat ein Hacker ein System kompromittiert, kann es sein, dass er tagelang oder wochenlang herumschnüffelt, bevor er Daten entwendet. Setzen Sie Erkennungsmethoden ein, um schnell festzustellen, ob es zu illegalen Tastatureingaben kommt, ob ein Virus oder Malware gegen eine Datei installiert wurde oder ob sich Kreditkartennummern auf Ihrem NonStop-System befinden, die ausgelesen werden können.

Datenblatt herunterladen

Kreditkartennummern sind schwer zu finden

Sie glauben zu wissen, wo sich jede einzelne Kreditkartennummer in jedem Subvolume Ihrer NonStop-Systeme für Produktion, Entwicklung, Test und QA befindet? Das Auffinden von Kreditkartennummern ist eine echte Herausforderung. Finden Sie ganz einfach heraus, ob und wo sich verwertbare Kreditkartennummern auf Ihren NonStop-Systemen befinden.

Datenblatt herunterladen